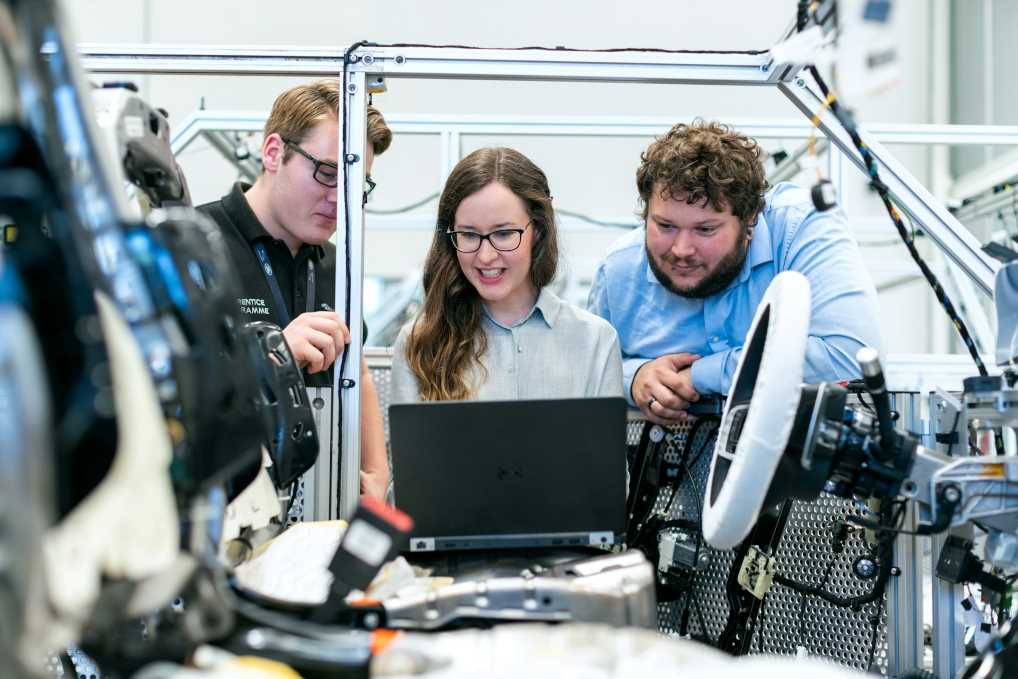

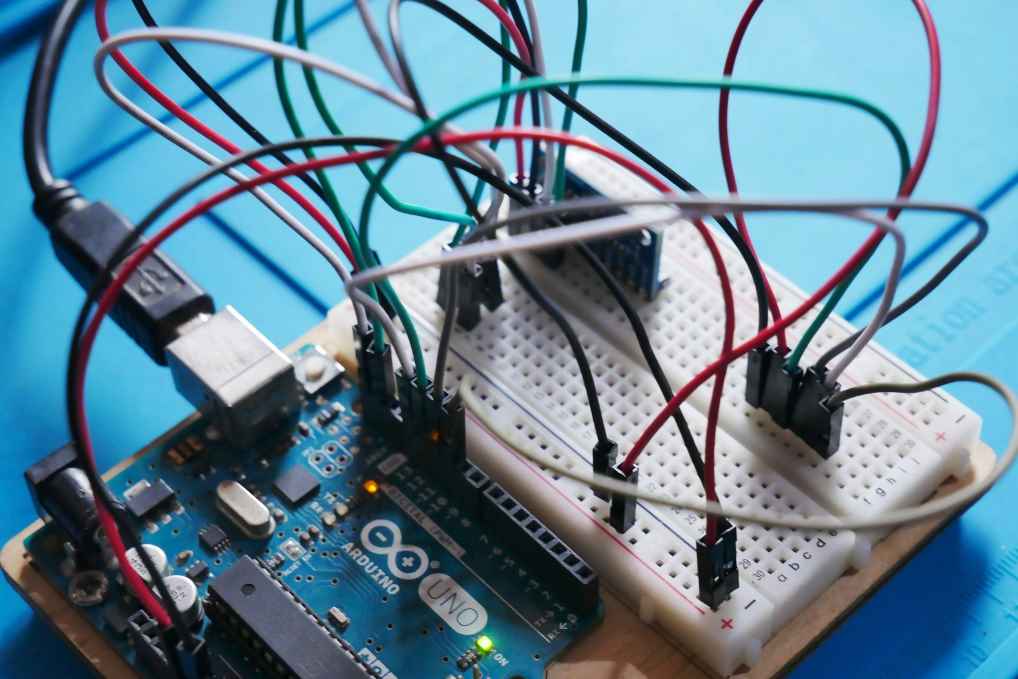

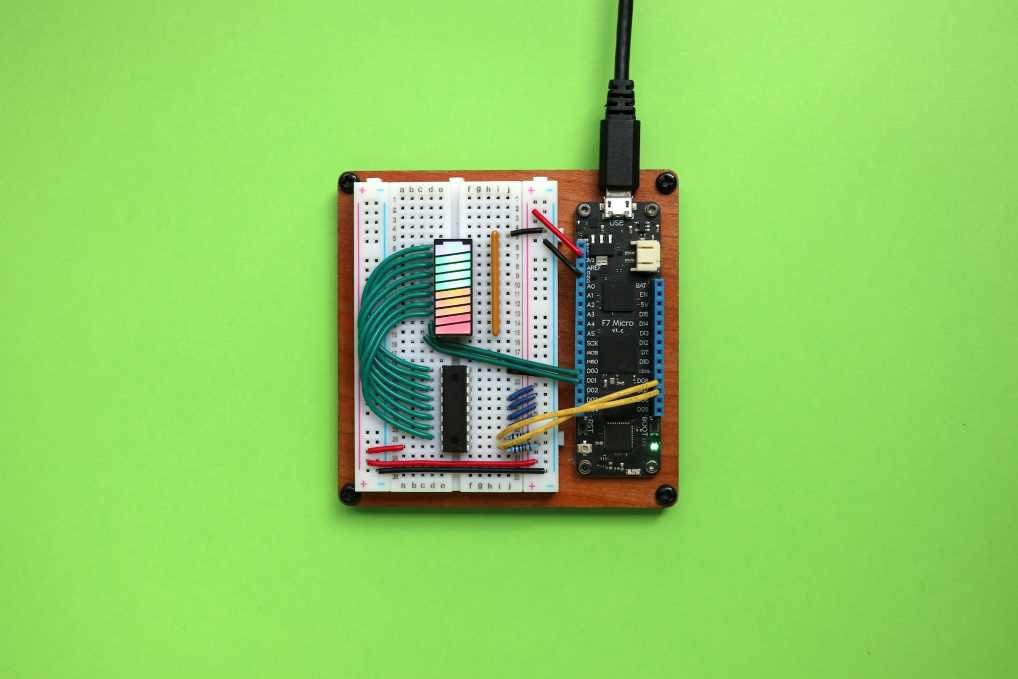

Nel mondo sempre più interconnesso in cui viviamo, l’Internet of Things (IoT) si è affermato come uno dei settori tecnologici più dinamici e promettenti. Dai dispositivi indossabili ai sistemi di automazione domestica, dalle applicazioni industriali fino alle città intelligenti, l’IoT rappresenta una rivoluzione silenziosa ma potente, destinata a cambiare il modo in cui interagiamo con la tecnologia.